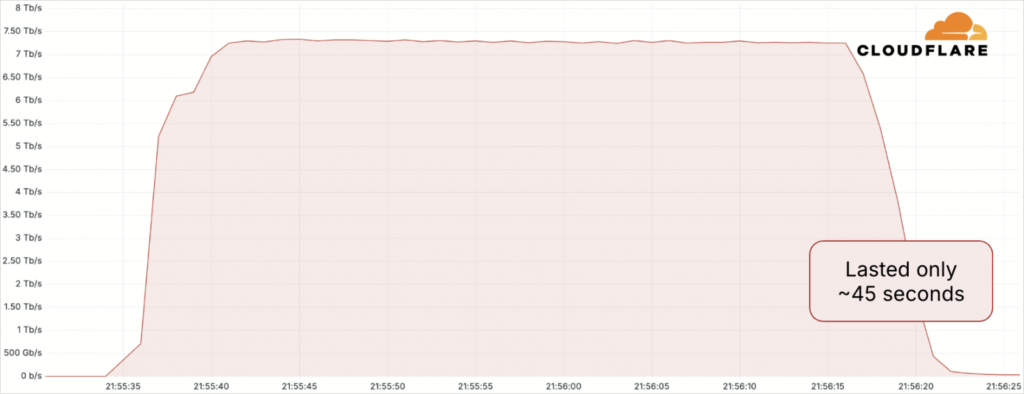

Cloudflare стверджує, що запобігла рекордній розподіленій атаці типу «відмова в обслуговуванні» (DDoS) у травні 2025 року, пік якої становив 7,3 Тбіт/с та була спрямована на хостинг-провайдера. DDoS-атаки завалюють цілі величезними обсягами трафіку з єдиною метою перевантажити сервери та створити уповільнення, перебої або збої в роботі сервісів.

Ця нова атака, яка на 12% перевищує попередній рекорд, дозволила передати величезний обсяг даних у 37,4 ТБ лише за 45 секунд. Це еквівалентно приблизно 7500 годинам потокового передавання у форматі HD або 12 500 000 фотографій у форматі JPEG. Cloudflare, гігант веб-інфраструктури та кібербезпеки, що спеціалізується на запобіганні DDoS-атакам, пропонує послугу захисту на мережевому рівні під назвою «Magic Transit», якою скористався цільовий клієнт.

Атака була здійснена зі 122 145 вихідних IP-адрес, розподілених по 161 країні, більшість з яких базуються в Бразилії, В’єтнамі, Тайвані, Китаї, Індонезії та Україні. Пакети даних «сміття» доставлялися через кілька портів призначення на системі жертви, в середньому 21 925 портів за секунду та досягаючи піку в 34 517 портів за секунду.

Така тактика розпорошення трафіку допомагає перевантажити брандмауери або системи виявлення вторгнень, але Cloudflare стверджує, що зрештою змогла пом’якшити атаку без втручання людини. Мережа anycast від Cloudflare розподілила трафік атак до 477 центрів обробки даних у 293 місцях, використовуючи ключові технології, такі як зняття відбитків пальців у режимі реального часу та плітки всередині центрів обробки даних для обміну розвідданими в режимі реального часу та автоматизованої компіляції правил.

Хоча майже весь обсяг атак був здійснений через UDP-флуди, що становило 99,996% від загального трафіку, було задіяно кілька інших векторів, зокрема:

- QOTD-відображення

- Відбиття луни

- Ампліфікація NTP

- UDP-флуд ботнету Mirai

- Затоплення карт портів

- Ампліфікація RIPv1

Кожен вектор використовував застарілі або погано налаштовані сервіси. Хоча це був лише невеликий відсоток атаки, це було частиною стратегії ухилення та підвищення ефективності зловмисників, а також могло допомогти виявити слабкі місця та неправильні конфігурації.

Cloudflare стверджує, що цінні IoC від цієї атаки були своєчасно включені до їхньої стрічки загроз DDoS-ботнету – безкоштовного сервісу, який допомагає організаціям превентивно блокувати шкідливі IP-адреси. Понад 600 організацій підписалися на цю стрічку, і інтернет-гігант закликає всіх інших, хто перебуває під загрозою масованих DDoS-атак, зробити те саме та блокувати атаки, перш ніж вони досягнуть їхньої інфраструктури.